.

.

MODEL-MODEL ENKRIPSI KEAMANAN KOMPUTER

Dosen pembimbing :

DEKA MARIO S.KOM

DISUSUN OLEH :

1. RENI FASELIA

2. DEA PUSPITA

3. ARDIANA SAFITRI

KELAS : 16-SI-01-PG

STMIK DIAN CIPTA CENDIKIA KOTABUMI

LAMPUNG UTARA

KATA PENGANTAR

Segala puji dan syukur kami panjatkan kepa Tuhan Yang Maha Esa, karena berkat Rahmat dan Hidayah-NYA, kami bisa menyusun dan menyelesaikan makalah yang berisi tentang “model-model enkripsi pada keamanan komputer ” sebagai salah satu tugas mata kuliah “Sistem keamanan komputer”. kami menyadari bahwa dalam penyusunan makalah ini masih terdapat banyak kekurangan dan jauh dari kesempurnaan. Oleh karena itu, kami mengharapkan kritik serta saran yang membangun guna menyempurnakan makalah ini dan dapat menjadi acuan dalam menyusun makalah-makalah atau tugas-tugas selanjutnya. kami juga meminta maaf apabila dalam penulisan makalah ini terdapat kesalahan pengetikan dan kekeliruan sehingga membingungkan teman-teman dalam memahami maksud kami.

Kotabumi, maret 2017

Penyusun

DAFTAR ISI

KATA PENGANTAR..................................................................................................

DAFTAR ISI.................................................................................................................

BAB I PENDAHULUAN.............................................................................................

A.LATAR BELAKANG...................................................................................

B.TUJUAN........................................................................................................

BAB II PEMBAHASAN...............................................................................................

A.PENGERTIAN ENKRIPSI...........................................................................

B.MODEL-MODEL ENKRIPSI.......................................................................

C.ENKRIPSI DENGAN KUNCI PRIBADI......................................................

1.SIMPLE SUBSTITUTON CIPHER..................................................

2.CAESAR CIPHER.............................................................................

3.VIGENERE CIPHER..........................................................................

4.ENIGMA CIPHER..............................................................................

5.TRANSPOSITION CIPHER................................................................

6.DATA ENCRYPTION STANDARD (DES).......................................

7.ALGORITMA ENKRIPSI DATA.......................................................

8.RIVEST SHAMIR ADLEMAN (RSA) ..............................................

9.PRETTY GOOD PRIVACY (PGP) ....................................................

BAB III PENUTUP..........................................................................................................

A.KESIMPULAN.................................................................................................

B.SARAN.............................................................................................................

BAB I

PENDAHULUAN

A. Latar Belakang

Dalam dunia komunikasi data global dan perkembangan teknologi informasi yang senantiasa berubah serta cepatnya perkembangan software yang telah berkembang, keamanan merupakan suatu isu yang sangat penting, baik itu dalam keamanan fisik, keamanan data maupun keamanan aplikasi.

Perlu kita sadari bahwa untuk mencapai suatu keamanan itu adalah suatu hal yang sangat mustahil, seperti yang ada di dalam dunia nyata sekarang ini. Tidak ada satu daerah pun yang betul-betul sangat aman kondisinya, walau pun penjaga keamanan telah ditempatkan di daerah tersebut, begitu juga dengan keamanan sistem komputer. Namun yang hanya bisa kita lakukan adalah untuk mengurangi gangguan keamanan tersebut.

Salah satu metode pengamanan sistem informasi yang paling banyak digunakan yang sangat umum diketahui oleh banyak orang adalah password. Tanpa disadari password mempunyai peranan penting dalam mengamankan suatu informasi-informasi yang sifatnya pribadi (confidential). Pada beberapa aplikasi yang berhubungan dengan piranti lunak, seperti HP, kartu ATM, dll. ada juga sistem pengamanannya yang fungsinya mirip dengan password; biasa dikenal dengan sebagai Kode PIN. Walaupun hanya terdiri dari beberapa angka, namun kegunaannya sama seperti password, yaitu untuk mengamankan informasi. Informasi yang telah disimpan tersebut biasanya sudah berbentuk digital.

Tetapi banyak dari para pengguna password yang membuat password secara sembarangan tanpa mengetahui kebijakan pengamanannya tersebut (password policy) dan bagaimana membuat password yang kuat (strong password). Mereka tidak sadar dengan adanya bahaya para ‘penyerang’ (attacker) yang dapat mencuri atau mengacak-acak informasi tersebut.

B. Tujuan

Tujuan dalam penulisan makalah ini adalah untuk memenuhi tugas mata kuliah kami tentang sistem keamanan komputer serta dapat menambah pengetahuan dan diharapkan bermanfaat bagi kita semua.

BAB II

PEMBAHASAN

A.PENGERTIAN ENKRIPSI

Pada jaman dahulu orang Yunani menggunakan tool yang disebut dengan istilah Scytale untuk membantu mengenkripsi pesan yang akan mereka kirimkan. Metode ini lebih cepat dibandingkan dengan menggunakannya . Mereka akan membungkus sebuah silinder dengan kertas, serta menulis pesan dan mengirimkannya.

Metode enkripsi ini sangat paling mudah dipecahkan, tidak mengherankan karena ini adalah enkripsi pertama di dunia yang digunakan di dalam di dunia nyata.

Enkripsi adalah sebuah proses yang melakukan perubahan sebuah kode yang dapat dimengerti menjadi sebuah kode yang tidak dapat dimengerti. Enkripsi dapat diartikan sebagai kode Sebuah system pengkodean menggunakan suatu kamus yang telah diartikan untuk mengganti kata dari informasi yang merupakan bagian dari informasi yang dikirimkan.

E-commerce adalah suatu industri lain yang sangat mendalam yang sangat memanfaatkan kriptografi. Dengan meng-enkrip paket data yang lalu lalang di internet, walaupun seseorang dapat menangkap paket-paket data tersebut, tetap saja ia tidak dapat memahami artinya.

E-commerce adalah suatu industri lain yang sangat mendalam yang sangat memanfaatkan kriptografi. Dengan meng-enkrip paket data yang lalu lalang di internet, walaupun seseorang dapat menangkap paket-paket data tersebut, tetap saja ia tidak dapat memahami artinya.

Kelebihan dari Enkripsi:

1.Kerahasiaan suatu informasi dapat terjamin dengan aman.

2.Menyediakan suatu autentikasi dan sebuah perlindungan integritas pada algoritma checksum/hash.

3.Menanggulangi suatu penyadapan pada telepon dan email

4.Untuk digital signature. Digital signature adalah menambahkan suatu baris statemen pada suatu elektronik copy dan mengenkripsi statemen tersebut dengan sebuah kunci yang kita miliki dan hanya pihak yang memiliki kunci dekripsinya tersebut yang hanya bisa membukanya.

2.Menyediakan suatu autentikasi dan sebuah perlindungan integritas pada algoritma checksum/hash.

3.Menanggulangi suatu penyadapan pada telepon dan email

4.Untuk digital signature. Digital signature adalah menambahkan suatu baris statemen pada suatu elektronik copy dan mengenkripsi statemen tersebut dengan sebuah kunci yang kita miliki dan hanya pihak yang memiliki kunci dekripsinya tersebut yang hanya bisa membukanya.

Kekurangan dari Enkripsi:

1.Penyandian suatu rencana teroris.

2.Penyembunyian suatu record kriminal oleh seseorang penjahat.

3.Pesan tidak bisa dibaca bila si penerima pesan lupa atau kehilangan kunci.

2.Penyembunyian suatu record kriminal oleh seseorang penjahat.

3.Pesan tidak bisa dibaca bila si penerima pesan lupa atau kehilangan kunci.

terdapat berbagai macam model enkripsi, namun yang paling banyak dipakai adalah dua macam enkripsi dibawah ini.

A. Enkripsi Konvensional.

Informasi asal yang dapat di mengerti di simbolkan oleh Plain teks, yang kemudian oleh algoritma Enkripsi akan diterjemahkan menjadi suatu informasi yang tidak dapat untuk dimengerti yang disimbolkan dengan cipher teks. Proses enkripsi terdiri dari dua yaitu algoritma dan kunci. Kunci biasanya merupakan suatu string bit yang pendek yang hanya mengontrol algoritma. Algoritma enkripsi akan menghasilkan sesuatu hasil yang berbeda tergantung pada kunci yang digunakan. Mengubah kunci dari enkripsi akan mengubah output dari algortima enkripsi tersebut.

Sekali cipher teks telah dihasilkan,maka kemudian ditransmisikan. Pada bagian penerima maka selanjutnya cipher teks yang diterima akan diubah kembali ke plain teks dengan algoritma dan kunci yang sama.

Keamanan dari suatu enkripsi konvensional bergantung pada beberapa faktor. Pertama algoritma enkripsi ini harus cukup kuat sehingga menjadikannya sangat sulit untuk mendekripsi suatu cipher teks dengan dasar cipher teks tersebut. Lebih jauh dari itu keamanan dari algoritma enkripsi konvensional tersebut bergantung pada suatu kerahasian dari kuncinya bukan algoritmanya. Yaitu dengan asumsi bahwa adalah sangat tidak praktis untuk mendekripsikan suatu informasi dengan dasar cipher teks dan pengetahuan tentang algoritma diskripsi / enkripsi. Atau dengan kata lain, kita tidak perlu menjaga kerahasiaannya tersebut dari algoritma tetapi cukup dengan kerahasiaan kuncinya.

Manfaat dari konvensional enkripsi algoritma adalah untuk kemudahan dalam suatu penggunaan secara luas. Dengan kenyataan bahwa algoritma ini tidak perlu dijaga kerahasiaannya dengan maksud bahwasi pembuat akan dapat dan mampu membuat suatu implementasi dalam bentuk chip dengan harga yang murah. Chips ini dapat tersedia secara luas dan disediakan pula untuk beberapa jenis produknya. Dengan penggunaan dari enkripsi konvensional, prinsip keamanan adalah menjadi menjaga keamanan dari suatu kunci.

Model enkripsi yang digunakan secara luas ini adalah model yang didasarkan pada suatu data encrytion standard (DES), yang diambil oleh Biro standart nasional US pada tahun 1977. Untuk DES data di enkripsi dalam 64 bit block hanya dengan menggunakan 56 bit kunci. Dengan menggunakan kunci ini, 64 data input dapat diubah dengan suatu urutan dari metode menjadi 64 bit output. Proses yang sama dengan kunci yang sama akan digunakan untuk mengubah kembali suatu enkripsi.

B. Enkripsi Public-Key

Salah satu yang menjadi kesulitan utama dari enkripsi konvensional ini adalah perlunya untuk mendistribusikan suatu kunci yang digunakan dalam keadaan yang aman. Sebuah cara yang tepat telah ditemukan untuk mengatasi suatu kelemahan ini dengan suatu model enkripsi yang secara mengejutkan tidak memerlukan sebuah kunci untuk didistribusikan. Metode ini dikenal dengan sebuah nama enkripsi public-key dan pertama kali diperkenalkan pada tahun 1976.

Untuk suatu enkripsi konvensional ini, kunci yang digunakan pada prosen enkripsi dan dekripsi adalah sama. Tetapi ini bukanlah suatu kondisi yang sesungguhnya yang diperlukan. Namun yang dimungkinkan untuk membangun suatu algoritma yang menggunakan hanya satu kunci saja untuk suatu enkripsi dan pasangannya saja, maka kunci yang berbeda hanya untuk dekripsi. Lebih jauh lagi adalah mungkin untuk menciptakan suatu algoritma yang mana suatu pengetahuan tentang algoritma enkripsi ditambah kunci enkripsi tidak cukup untuk menentukan suatu kunci dekrispi. Sehingga teknik berikut ini akan dapat dilakukan :

- Masing – masing dari suatu sistem dalam suatu network akan menciptakan suatu sepasang kunci yang digunakan hanya untuk enkripsi dan deskripsi dari informasi yang sudah diterima.

- Masing – masing dari sistem akan menerbitkan suatu kunci enkripsinya ( public key ) dengan memasang dalam register umum atau file, sedangkan pasangannya akan tetap dijaga sebagai kunci pribadi ( private key ).

- Jika si A ingin mengirim pesan kepada si B, maka si A akan mengenkripsi pesannya tersebut dengan kunci publik dari si B.

- Ketikasi B menerima pesan dari si A maka si B akan menggunakan kunci privatenya untuk mendeskripsi pesannya dari si A.

Seperti apa yang telah kita lihat, public-key memecahkan suatu masalah pendistribusian karena tidak diperlukannya suatu kunci untuk didistribusikan. Semua partisipan mempunyai sebuah akses ke kunci publik ( public key ) dan kunci pribadi dihasilkan secara lokal oleh setiap partisipan sehingga tidak perlu untuk didistribusikan. Selama sistem mengontrol masing – masing private key dengan baik maka komunikasi akan menjadi komunikasi yang aman. Setiap sistem mengubah private key pasangannya public key akan menggantikannya ke public key yang lama. Yang menjadi kelemahan dari suatu metode enkripsi publik key ini adalah jika dibandingkan dengan metode enkripsi konvensional algoritma enkripsi ini akan mempunyai algoritma yang lebih komplek. Sehingga untuk perbandingan ukuran dan harga dari hardware, maka metode publik key akan menghasilkan suatu performance yang lebih rendah.

Dalam hal ini terdapat tiga jenis enkripsi, yaitu :

1. Kunci enkripsi rahasia, artinya terdapat sebuah kunci yang digunakan untuk mengenkripsi dan juga sekaligus menjabarkan informasi

2. Kunci enkripsi public, artinya dua kunci yang digunakan untuk proses enkripsi dan untuk proses dekripsi.

3. Fungsi one-way, atau fungsi satu arah adalah suatu fungsi dimana informasi dienkripsi untuk menciptakan “signature” dari sebuah informasi asli yang bisa digunakan untuk keperluan autentikasi.

1. Kunci enkripsi rahasia, artinya terdapat sebuah kunci yang digunakan untuk mengenkripsi dan juga sekaligus menjabarkan informasi

2. Kunci enkripsi public, artinya dua kunci yang digunakan untuk proses enkripsi dan untuk proses dekripsi.

3. Fungsi one-way, atau fungsi satu arah adalah suatu fungsi dimana informasi dienkripsi untuk menciptakan “signature” dari sebuah informasi asli yang bisa digunakan untuk keperluan autentikasi.

B.MODEL-MODEL ENKRIPSI

Dalam membahas sebuah model enkripsi beserta algoritma yang akan dipakai untuk setiap enkripsi ada 2 hal penting yang akan dijelaskan, yaitu enkripsi dengan kunci pribadi dan enkripsi dengan kunci publik.

C.ENKRIPSI DENGAN KUNCI PRIBADI

Enkripsi dapat dilakukan apabila si pengirim dan si penerima telah sepakat untuk menggunakan metode enkripsi atau kunci enkripsi tertentu. Metode enkripsi atau kuncinya ini harus dijaga dengan ketat supaya tidak ada pihak luar yang dapat mengetahuinya. Masalahnya sekarang adalah bagaimana untuk memberi tahu pihak penerima mengenai metode atau kunci yang akan kita pakai sebelum komunikasi yang aman dapat berlangsung. Kesepakatan cara enkripsi atau kunci dalam enkripsi ini dapat dicapai lewat jalur komunikasi lain yang lebih aman, misalnya dengan bertemu langsung. Tetapi, bagaimana jika salah satu jalur komunikasi yang lebih aman ini tidak memungkinkan ? lebih jelasnya , kunci ini tidak bisa dikirim lewat jalur E-mail biasa karena masalah keamanan.

Ada beberapa model enkripsi yang termasuk golongan ini :

1.SIMPLE SUBSTITUTON CIPHER

Simple Substituton Cipher adalah sebuah kondisi dimana masing-masing setiap huruf dari sebuah plaintext digantikan oleh symbol yang lain. Biasanya yang digunakan dalam sebuah penggantian symbol ini adalah huruf-huruf dari sederetan alphabet.

Contoh ada pesan dalam bahasa Inggris:

TK IL KQ JKT TK IL TBST CR TBL OULRTCKJ

9 huruf yang paling sering dipakai dalam bahasa Inggris adalah E,T, N. A, O, R, I, S, dan H. 5 huruf yang kurang sering muncul adalah J, K, Q, X, dan Z. 2 huruf yang paling sering muncul dalam bahasa Inggris adalah :

OF TO IN IS IT BE BY HE AS ON AT OR AN SO IF NO ada kata-kata dalam 2 huruf dalam pesan tersebut, diasumsikan K=O, sehingga ;

-O - - O- -O- -O - - - - - - - - - - - - - - - - - O – T=T, sehingga

TO - - O- -OT TO - - T- - T - - T - - - - - - T - O –

2.CAESAR CIPHER

Caesar cipher adalah cipher pergeseran karena adanya sebuah alphabet ciphertext yang diambil dari alphabet plaintext dengan menggeser masing-masing setiap huruf dengan jumlah tertentu.

3.VIGENERE CIPHER

Vigenere Cipher merupakan sebuah pengembangan dari Caesar cipher dimana dasar dari algoritma ini adalah beberapa huruf dari kata kunci yang diambil dari pergeseran yang telah dilakukan oleh Caesar cipher.

1.SIMPLE SUBSTITUTON CIPHER

Simple Substituton Cipher adalah sebuah kondisi dimana masing-masing setiap huruf dari sebuah plaintext digantikan oleh symbol yang lain. Biasanya yang digunakan dalam sebuah penggantian symbol ini adalah huruf-huruf dari sederetan alphabet.

Contoh ada pesan dalam bahasa Inggris:

TK IL KQ JKT TK IL TBST CR TBL OULRTCKJ

9 huruf yang paling sering dipakai dalam bahasa Inggris adalah E,T, N. A, O, R, I, S, dan H. 5 huruf yang kurang sering muncul adalah J, K, Q, X, dan Z. 2 huruf yang paling sering muncul dalam bahasa Inggris adalah :

OF TO IN IS IT BE BY HE AS ON AT OR AN SO IF NO ada kata-kata dalam 2 huruf dalam pesan tersebut, diasumsikan K=O, sehingga ;

-O - - O- -O- -O - - - - - - - - - - - - - - - - - O – T=T, sehingga

TO - - O- -OT TO - - T- - T - - T - - - - - - T - O –

2.CAESAR CIPHER

Caesar cipher adalah cipher pergeseran karena adanya sebuah alphabet ciphertext yang diambil dari alphabet plaintext dengan menggeser masing-masing setiap huruf dengan jumlah tertentu.

3.VIGENERE CIPHER

Vigenere Cipher merupakan sebuah pengembangan dari Caesar cipher dimana dasar dari algoritma ini adalah beberapa huruf dari kata kunci yang diambil dari pergeseran yang telah dilakukan oleh Caesar cipher.

Gambar Table Vigenere Cipher

MEMECAHKAN VIGENERE CHIPER : METODE KASISKI / KERCHOFF

Vigenere yang seperti substitution cipher yang dianggap oleh banyak orang secara praktis ini tidak dapat dipecahkan selama 300 tahun. Pada tahun 1863 Mayor Prussian bernama Kasiski mengusulkan sebuah metode untuk dapat memecahkan vigenere cipher, yang terdiri dari beberapa penemuan tentang panjang kata kunci dan kemudian membagi pesan tersebut dalam banyak cryptogram substitusi yang baru. Analisis frekuensi ini kemudian dapat digunakan untuk memecahkan sebuah hasil substitusi yang sederhana. Teknik Kasiski ini dipakai untuk menemukan panjang kata kunci , berdasarkan dari pengukuran jarak diantara bigrams yang diulang dengan ciphertext.

Contoh:

Posisi : 01234 56789 01234 56789 01234 56789

Key : RELAT IONSR ELATI ONSRE LATIO NSREL

Plaintext: TOBEO RNOTT OBETH ATIST HEQUE STION

Cipher : KSMEH ZBBLK SMEMP OGAJX SEJCS FLZSY

Dengan metode Kasiski akan tercipta sesuatu seperti berikut ini :

Repeated Bigram Location Distance Factors

KS 9 9 3, 9

SM 10 9 3, 9

ME 11 9 3, 9

Memfaktorkan jarak di antara bigram terulang adalah suatu cara mengidentifikasikan panjang ikatan kunci yang mungkin dengan faktor-faktor tersebut yang terjadi paling sering akan menjadi sebuah kandidat yang paling bagus untuk panjang ikatan kunci. Dalam contoh di atas, 3 adalah factor dari 9 dan angka 3 dan 9 ini akan menjadi sebuah kandidat yang layak untuk panjang kata kunci.

4.ENIGMA CIPHER

Enigma Chipher adalah suatu metode yang terkenal untuk kontribusinya pada waktu Perang Dunia II bagi pihak Jerman. Waktu itu dikembangkan sebuah model yang disebut dengan mesin Enigma. Mesin ini didasarkan pada sebuah system 3 rotor yang menggantikan huruf dalam ciphertext dengan huruf dalam plaintext. Rotor itu akan berputar dan akan menghasilkan sebuah hubungan antara huruf yang satu dengan huruf yang lainnya, sehingga menampilkan berbagai substitusi seperti pergeseran Caesar.

Vigenere yang seperti substitution cipher yang dianggap oleh banyak orang secara praktis ini tidak dapat dipecahkan selama 300 tahun. Pada tahun 1863 Mayor Prussian bernama Kasiski mengusulkan sebuah metode untuk dapat memecahkan vigenere cipher, yang terdiri dari beberapa penemuan tentang panjang kata kunci dan kemudian membagi pesan tersebut dalam banyak cryptogram substitusi yang baru. Analisis frekuensi ini kemudian dapat digunakan untuk memecahkan sebuah hasil substitusi yang sederhana. Teknik Kasiski ini dipakai untuk menemukan panjang kata kunci , berdasarkan dari pengukuran jarak diantara bigrams yang diulang dengan ciphertext.

Contoh:

Posisi : 01234 56789 01234 56789 01234 56789

Key : RELAT IONSR ELATI ONSRE LATIO NSREL

Plaintext: TOBEO RNOTT OBETH ATIST HEQUE STION

Cipher : KSMEH ZBBLK SMEMP OGAJX SEJCS FLZSY

Dengan metode Kasiski akan tercipta sesuatu seperti berikut ini :

Repeated Bigram Location Distance Factors

KS 9 9 3, 9

SM 10 9 3, 9

ME 11 9 3, 9

Memfaktorkan jarak di antara bigram terulang adalah suatu cara mengidentifikasikan panjang ikatan kunci yang mungkin dengan faktor-faktor tersebut yang terjadi paling sering akan menjadi sebuah kandidat yang paling bagus untuk panjang ikatan kunci. Dalam contoh di atas, 3 adalah factor dari 9 dan angka 3 dan 9 ini akan menjadi sebuah kandidat yang layak untuk panjang kata kunci.

4.ENIGMA CIPHER

Enigma Chipher adalah suatu metode yang terkenal untuk kontribusinya pada waktu Perang Dunia II bagi pihak Jerman. Waktu itu dikembangkan sebuah model yang disebut dengan mesin Enigma. Mesin ini didasarkan pada sebuah system 3 rotor yang menggantikan huruf dalam ciphertext dengan huruf dalam plaintext. Rotor itu akan berputar dan akan menghasilkan sebuah hubungan antara huruf yang satu dengan huruf yang lainnya, sehingga menampilkan berbagai substitusi seperti pergeseran Caesar.

5.TRANSPOSITION CIPHER

Standar transposition cipher menggunakan sebuah huruf kunci yang diberi nama dan nomor kolom sesuai dengan urutan huruf pada huruf kunci tersebut.

Contoh :

Kata Kunci : WAHANA

No.kolom : 163425

Plaintext : naskah buku segera dikirimkan sebelum deadline.

Gambar Table Chiper

Hasil Dari chiper di atas Ciphertext : nbgkald asdmbee skrrsmi kuaiedn heiakea aueinul.

Hasil Dari chiper di atas Ciphertext : nbgkald asdmbee skrrsmi kuaiedn heiakea aueinul.

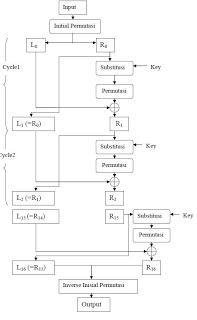

6.DATA ENCRYPTION STANDARD (DES)

Standard ini dibuat oleh National Beraue of Standard USA pada tahun 1977. DES menggunakan 56 bit kunci, algoritma enkripsi ini termasuk yang kuat dan tidak mudah diterobos. Cara enkripsi ini telah dijadikan sebuah standar oleh pemerintah Amerika Serikat sejak tahun 1977 dan menjadi standar ANSI tahun 1981. DES seharusnya terdiri dari beberapa algoritma enkripsi data yang telah diimplementasikan kedalam peralatan elektronik untuk maksut dan tujuan tertentu. Peralatan ini dirancang menurut beberapa cara yang mereka gunakan dalam system atau jaringan komputer untuk melengkapi perlindungan cryptographyc pada data biner. Algoritma DES adalah sesuatu yang kompleks dan signifikan yang merupakan sebuah kombinasi dari 2 model enkripsi dasar yaitu substitusi dan permutasi (transposisi).

Metode implementasi tergantung pada aplikasi dan lingkungan di sekitar system itu. Peralatan itu diimplementasikan tetapi sebelumnya diuji dan divalidkan secara akurat untuk

menampilkan transformasi dalam bentuk algoritma.

Standard ini dibuat oleh National Beraue of Standard USA pada tahun 1977. DES menggunakan 56 bit kunci, algoritma enkripsi ini termasuk yang kuat dan tidak mudah diterobos. Cara enkripsi ini telah dijadikan sebuah standar oleh pemerintah Amerika Serikat sejak tahun 1977 dan menjadi standar ANSI tahun 1981. DES seharusnya terdiri dari beberapa algoritma enkripsi data yang telah diimplementasikan kedalam peralatan elektronik untuk maksut dan tujuan tertentu. Peralatan ini dirancang menurut beberapa cara yang mereka gunakan dalam system atau jaringan komputer untuk melengkapi perlindungan cryptographyc pada data biner. Algoritma DES adalah sesuatu yang kompleks dan signifikan yang merupakan sebuah kombinasi dari 2 model enkripsi dasar yaitu substitusi dan permutasi (transposisi).

Metode implementasi tergantung pada aplikasi dan lingkungan di sekitar system itu. Peralatan itu diimplementasikan tetapi sebelumnya diuji dan divalidkan secara akurat untuk

menampilkan transformasi dalam bentuk algoritma.

Penggambaran Algortima Chiper DES

7.ALGORITMA ENKRIPSI DATA

Algoritma DES dirancang dan dibuat untuk menulis dan membaca berita blok data yang terdiri dari 64 bit di bawah control kunci 64 bit. Dalam pembacaan berita tersebut harus dapat dilakukan dengan menggunakan kata kunci yang sama dengan waktu menulis berita, dengan penjadwalan alamat kunci bit yang diubah sehingga proses membaca adalah kebalikan dari proses menulis.

Sebuah blok ditulis dan ditujukan pada permutasi dengan inisial IP, kemudian melewati sebuah perhitungan, dan perhitungan tersebut sangat tergantung pada kunci kompleks sehingga pada akhirnya akan melewati permutasi yang invers dari permutasi dengan inisial IP-1. Perhitungan yang tergantung pada kata kunci tersebut dapat diartikan sebagai fungsi f, yang dapat disebut fungsi cipher dan fungsi KS, yang disebut Key Schedule.

Sebuah dekripsi perhitungan diberikan di awal, sepanjang algoritma yang digunakan dalam sebuah penulisan berita. Berikutnya, penggunaan algoritma untuk pembacaan berita didekripsikan. Akhirnya, definisi dari fungsi cipher f menjadi fungsi seleksi Si dan fungsi permutasi adalah P.

Perhatikan contoh berikut ini : Diberikan 2 blok yaitu L dan R dari bit. LR merupakan blok yang terdiri dari bit L dan diikuti oleh bit R. Kemudian menyusul urutan bit yang saling berhubungan, yaitu : B1, B2, … B8. Artinya, bit yang terdiri dari B1 diikuti B2 dan akhirnya diikuti B8.

8.RIVEST SHAMIR ADLEMAN (RSA)

RSA adalah singkatan dari inisial 3 orang yang menemukannya pada tahun 1977 di MIT, yaitu Ron Rivest, Adi Shamir, dan Len Adleman. Algoritma ini merupakan sebuah cara enkripsi publik yang paling kuat pada saat ini. Algoritma RSA melibatkan seleksi digit angka prima dan mengalikannya secara bersama-sama untuk mendapatkan jumlah, yaitu n. Angka-angka ini dilewati oleh algoritma matematis untuk dapat menentukan kunci publik KU={e,n} dan kunci pribadi KR={d,n} yang secara matematis berhubungan langsung. Ini merupakan hal yang sulit untuk menentukan e dan atau d diberi n. Dasar inilah yang menjadi algoritma RSA.

9.PRETTY GOOD PRIVACY (PGP)

Setiap orang mempunyai 2 buah kunci, yaitu kunci publik dan kunci pribadi. Ketika seseorang ingin mengirim sesuatu pada si penerima, pengirim akan mengenkrip dengan kunci publik si penerima. Salah satu keuntungan lain dari PGP adalah mengizinkan si pengirim menandai pesan-pesan mereka. Ini membuktikan bahwa pesan yang datang dari pengirim dan belum ada perubahan selama perjalanan.

Berdasarkan pada teori ini, PGP mengizinkan seseorang untuk mengumumkan sebuah kunci publik mereka dan menjaga kunci pribadi yang sifatnya rahasia. Maka seseorang akan dapat mengenkrip pesan kepada orang lain sepanjang mereka mempunyai kunci publik tersebut.

PGP adalah suatu metode enkripsi informasi yang bersifat rahasia sehingga tidak diketahui oleh orang yang tidak berhak. Informasi ini bisa berupa sebuah e-mail yang sifatnya rahasia, nomor kode kartu kredit, atau pengiriman dokumen rahasia perusahaan melalui internet. PGP menggunakan sebuah metode kriptografi yang disebut dengan “public key encryption” .

Algoritma DES dirancang dan dibuat untuk menulis dan membaca berita blok data yang terdiri dari 64 bit di bawah control kunci 64 bit. Dalam pembacaan berita tersebut harus dapat dilakukan dengan menggunakan kata kunci yang sama dengan waktu menulis berita, dengan penjadwalan alamat kunci bit yang diubah sehingga proses membaca adalah kebalikan dari proses menulis.

Sebuah blok ditulis dan ditujukan pada permutasi dengan inisial IP, kemudian melewati sebuah perhitungan, dan perhitungan tersebut sangat tergantung pada kunci kompleks sehingga pada akhirnya akan melewati permutasi yang invers dari permutasi dengan inisial IP-1. Perhitungan yang tergantung pada kata kunci tersebut dapat diartikan sebagai fungsi f, yang dapat disebut fungsi cipher dan fungsi KS, yang disebut Key Schedule.

Sebuah dekripsi perhitungan diberikan di awal, sepanjang algoritma yang digunakan dalam sebuah penulisan berita. Berikutnya, penggunaan algoritma untuk pembacaan berita didekripsikan. Akhirnya, definisi dari fungsi cipher f menjadi fungsi seleksi Si dan fungsi permutasi adalah P.

Perhatikan contoh berikut ini : Diberikan 2 blok yaitu L dan R dari bit. LR merupakan blok yang terdiri dari bit L dan diikuti oleh bit R. Kemudian menyusul urutan bit yang saling berhubungan, yaitu : B1, B2, … B8. Artinya, bit yang terdiri dari B1 diikuti B2 dan akhirnya diikuti B8.

8.RIVEST SHAMIR ADLEMAN (RSA)

RSA adalah singkatan dari inisial 3 orang yang menemukannya pada tahun 1977 di MIT, yaitu Ron Rivest, Adi Shamir, dan Len Adleman. Algoritma ini merupakan sebuah cara enkripsi publik yang paling kuat pada saat ini. Algoritma RSA melibatkan seleksi digit angka prima dan mengalikannya secara bersama-sama untuk mendapatkan jumlah, yaitu n. Angka-angka ini dilewati oleh algoritma matematis untuk dapat menentukan kunci publik KU={e,n} dan kunci pribadi KR={d,n} yang secara matematis berhubungan langsung. Ini merupakan hal yang sulit untuk menentukan e dan atau d diberi n. Dasar inilah yang menjadi algoritma RSA.

9.PRETTY GOOD PRIVACY (PGP)

Setiap orang mempunyai 2 buah kunci, yaitu kunci publik dan kunci pribadi. Ketika seseorang ingin mengirim sesuatu pada si penerima, pengirim akan mengenkrip dengan kunci publik si penerima. Salah satu keuntungan lain dari PGP adalah mengizinkan si pengirim menandai pesan-pesan mereka. Ini membuktikan bahwa pesan yang datang dari pengirim dan belum ada perubahan selama perjalanan.

Berdasarkan pada teori ini, PGP mengizinkan seseorang untuk mengumumkan sebuah kunci publik mereka dan menjaga kunci pribadi yang sifatnya rahasia. Maka seseorang akan dapat mengenkrip pesan kepada orang lain sepanjang mereka mempunyai kunci publik tersebut.

PGP adalah suatu metode enkripsi informasi yang bersifat rahasia sehingga tidak diketahui oleh orang yang tidak berhak. Informasi ini bisa berupa sebuah e-mail yang sifatnya rahasia, nomor kode kartu kredit, atau pengiriman dokumen rahasia perusahaan melalui internet. PGP menggunakan sebuah metode kriptografi yang disebut dengan “public key encryption” .

Adapun prinsip kerja PGP adalah sebagai berikut :

1. PGP, seperti yang telah dijelaskan sebelumnya, menggunakan teknik yang disebut dengan public key encryption dengan dua kode. Kode-kode ini berhubungan secara intrinsic, namun tidak mungkin untuk memecahkan satu sama lain.

2. Ketika dibuat suatu kunci, maka secara otomatis akan menghasilkan sepasang kunci, yaitu kunci publik dan kunci rahasia. Si a dapat memberikan kunci publik kemanapun tujuan yang diinginkannya contohnya melalui telepon, internet, keyserver, dan sebagainya. Kunci rahasia yang disimpan pada mesin si A dan menggunakan messager decipher akan dikirimkan ke si A. Jadi, orang lain yang akan menggunakan kunci publik milik A, mengirimkan pesan kepada A, dan A akan menggunakan kunci rahasia untuk membacanya.

3. Mengapa hanya menggunakan dua kunci ? Karena dengan conventional crypto, di saat terjadi transfer informasi kunci, diperlukan suatu secure channel. Jika kita memiliki suatu

secure channel, mengapa masih saja menggunakan crypto ? Dengan public-key system, tidak akan menjadi masalah siapa yang melihat kunci milik kita, karena kunci yang dilihat orang lain adalah kunci yang digunakan hanya untuk enkripsi dan hanya pemiliknya saja yang dapat mengetahui kunci rahasia tersebut. Kunci rahasia tersebut merupakan kunci-kunci yang berhubungan secara fisik dengan komputer pemilik. Kunci rahasia hanya dapat melakukan proses dekripsi dengan kunci publik yang ada dan kemudian dimasukkan lagi passphrase yang kita ketikkan, namun ia hanya dapat membaca jika ia dapat mengakses komputer kita.

1. PGP, seperti yang telah dijelaskan sebelumnya, menggunakan teknik yang disebut dengan public key encryption dengan dua kode. Kode-kode ini berhubungan secara intrinsic, namun tidak mungkin untuk memecahkan satu sama lain.

2. Ketika dibuat suatu kunci, maka secara otomatis akan menghasilkan sepasang kunci, yaitu kunci publik dan kunci rahasia. Si a dapat memberikan kunci publik kemanapun tujuan yang diinginkannya contohnya melalui telepon, internet, keyserver, dan sebagainya. Kunci rahasia yang disimpan pada mesin si A dan menggunakan messager decipher akan dikirimkan ke si A. Jadi, orang lain yang akan menggunakan kunci publik milik A, mengirimkan pesan kepada A, dan A akan menggunakan kunci rahasia untuk membacanya.

3. Mengapa hanya menggunakan dua kunci ? Karena dengan conventional crypto, di saat terjadi transfer informasi kunci, diperlukan suatu secure channel. Jika kita memiliki suatu

secure channel, mengapa masih saja menggunakan crypto ? Dengan public-key system, tidak akan menjadi masalah siapa yang melihat kunci milik kita, karena kunci yang dilihat orang lain adalah kunci yang digunakan hanya untuk enkripsi dan hanya pemiliknya saja yang dapat mengetahui kunci rahasia tersebut. Kunci rahasia tersebut merupakan kunci-kunci yang berhubungan secara fisik dengan komputer pemilik. Kunci rahasia hanya dapat melakukan proses dekripsi dengan kunci publik yang ada dan kemudian dimasukkan lagi passphrase yang kita ketikkan, namun ia hanya dapat membaca jika ia dapat mengakses komputer kita.

BAB III

PENUTUP

A. Kesimpulan

Inti dari keamanan komputer adalah melindungi komputer dan jaringannya dengan tujuan mengamankan informasi yang berada di dalamnya. Mencegah terjadinya suatu serangan terhadap sistem. Dengan demikian kita perlu memperhatikan desain dari sistem, aplikasi yang dipakai, dan human (admin). Ketiga faktor tersebut merupakan cara yang baik untuk mencegah terjadinya kebocoran sistem, serangan, dan lain-lain.

Beberapa orang sudah membuat password dengan menggabungkan beberapa jenis karakter sehingga sulit untuk ditebak. Ini membuktikan bahwa mereka tidak ingin informasi yang tersimpan didalamnya di-hack oleh pihak lain. Password yang mereka punya juga tidak ditulis disembarang tempat atau diberikan kepada sembarang orang. Bentuk apa pun yang membutuhkan validasi (login) untuk mengaksesnya, tidak akan dibiarkan terbuka jika ingin ditinggalkan. Hanya pembatasan saja yang masih jarang ditemukan. Namun, tanpa mengerti policy password, orang sudah mengerti bagaimana cara membuat password yang baik sehingga otentikasinya kuat.

B. Saran

Begitu banyak teknik dalam mengamankan data dan informasi yang tersimpan pada sebuah media penyimpanan di komputer. Teknik tersebut patut diterapkan apabila kita tidak menginginkan terjadinya resiko kehilangan data penting. Namun, pemilihan teknik tersebut perlu dilakukan dengan cermat.

Untuk yang mempunyai password dalam jumlah yang banyak, lebih baik memakai password management daripada ditulis disuatu tempat.

0 Response to "MAKALAH MODEL-MODEL ENKRIPSI "

Post a Comment